이전 fail2ban 기본 설정에 이어 이번에는 좀더 상세하게 설정을 하거나, 추가로 다른 서비스의 무차별 접속 시도를 차단하는 방법을 알아보고자 해요.

:: 목차 ::

1. 특정아이피 차단 제외

2. 새로운 서비스 모니터링 추가 (차단 서비스 추가)

3. 메일서버 무차별 접속 시도 차단

4. 차단된 IP 확인

Fail2ban을 사용하여 SSH 및 기타 서비스 보호하기 (무차별 접속 차단)

서버를 운영하다 보면 무작위 접속 시도로 인해 보안 위협을 받을 수 있습니다. 이를 방지하기 위해 Fail2ban을 사용하여 SSH 및 기타 서비스의 무작위 접속 시도를 차단하는 방법을 소개합니다.F

softone.tistory.com

1. 자신의 IP 화이트리스트에 추가 (특정 아이피는 차단에서 제외)

Fail2ban 설정 파일에서 자신의 IP 주소를 화이트리스트에 추가하여 차단되지 않도록 합니다:

[DEFAULT]

ignoreip = 127.0.0.1/8 ::1 <your_ip_address>

복수 ip 설정 예시

ignoreip = 127.0.0.1/8 ::1 136.232.203.134 157.10.161.187

2. 새로운 jail 추가 - apache 인증 차단

다른 서비스에 대한 무작위 접속 시도를 차단하려면 새로운 jail을 추가할 수 있습니다.

예를 들어, Apache 로그인 시도를 감시하려면 다음과 같이 설정합니다:

1. jail.local 파일 열기:

sudo vi /etc/fail2ban/jail.local

2. 새로운 jail 설정 추가:

[apache-auth]

enabled = true

port = http,https

logpath = /var/log/httpd/*error_log

maxretry = 3

bantime = 600

3. 필터 파일 설정: /etc/fail2ban/filter.d/apache-auth.conf 파일을 생성하고 다음 내용을 추가합니다:

[Definition]

failregex = ^%(_apache_error_client)s user .* (authentication failure|not found|password mismatch)\s*$

ignoreregex =

4. Fail2ban 재시작:

sudo systemctl restart fail2ban

3. 메일 서버 접속 차단

Fail2ban을 사용하여 메일서버의 무차별 발송 시도를 차단하려면, 메일서버의 로그 파일을 모니터링하고, 무작위 발송 시도를 감지하는 규칙을 설정해야 합니다. 다음은 Postfix 메일서버를 예로 들어 설정하는 방법입니다:

1. Fail2ban 설정 파일 열기:

sudo vi /etc/fail2ban/jail.local

2. Postfix 규칙 추가: jail.local 파일에 다음 내용을 추가합니다:

[postfix-sasl]

enabled = true

port = smtp,ssmtp

logpath = /var/log/maillog

maxretry = 5

bantime = 3600

3. 필터 파일 설정: /etc/fail2ban/filter.d/postfix-sasl.conf 파일을 생성하고 다음 내용을 추가합니다:

[Definition]

failregex = ^%(__prefix_line)s.*: warning: [-._\w]+\[<HOST>\]: SASL (?:LOGIN|PLAIN|(?:CRAM|DIGEST)-MD5) authentication failed: authentication failure$

ignoreregex =

4. Fail2ban 재시작: 설정을 적용하기 위해 Fail2ban을 재시작합니다:

sudo systemctl restart fail2ban

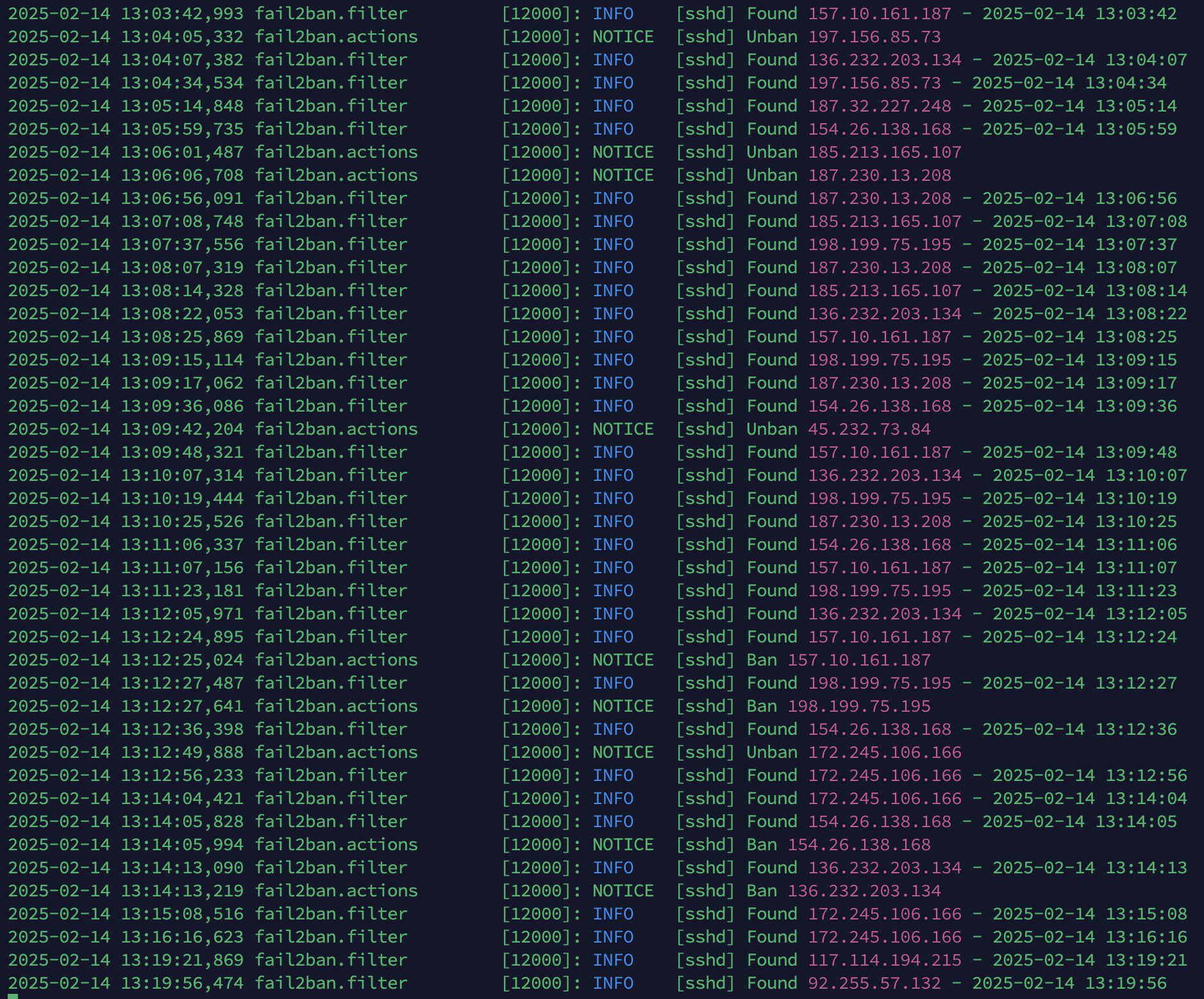

4. 차단된 IP 확인

차단된 IP를 확인하려면 다음 명령어를 사용합니다:

sudo fail2ban-client status <jail_name>

예를 들어, SSH jail에서 차단된 IP 주소를 확인하려면:

sudo fail2ban-client status sshd

이렇게 하면 Fail2ban을 사용하여 서버의 보안을 강화할 수 있습니다. 추가로 궁금한 점이 있으면 언제든지 댓글로 남겨주세요!

'Cloud 개발' 카테고리의 다른 글

| [Oracle Free Tier] Oracle Linux 8에 워드프레스 설치 (wordpress) (0) | 2025.02.18 |

|---|---|

| 챗GPT(chatgpt)로 로또 번호 생성기 만들기 및 소스 공개 (Ver. 1.0) (2) | 2025.02.17 |

| Fail2ban을 사용하여 SSH 및 기타 서비스 보호하기 (무차별 접속 차단) (0) | 2025.02.14 |

| DBeaver 플러그인 활용한 엑셀 추출 라이브러리 설치 방법 (0) | 2025.02.11 |

| 서버+오라클DB 평생 무료 사용기 (feat. 무료 클라우드 계정) (0) | 2025.02.10 |