반응형

서버를 운영하다 보면 무작위 접속 시도로 인해 보안 위협을 받을 수 있습니다.

이를 방지하기 위해 Fail2ban을 사용하여 SSH 및 기타 서비스의 무작위 접속 시도를 차단하는 방법을 소개합니다.

Fail2ban 설치 및 설정

목차

1. Fail2ban 설치

2. Fail2ban 설정

3. Fail2ban 시작 및 활성화

4. Fail2ban 상태 확인

CentOS 8.1에서 Fail2ban 설치

1. Fail2ban 설치:

sudo dnf -y install epel-release

sudo dnf -y install fail2ban

2. Fail2ban 설정: (root 권한으로 작업하세요)

cd /etc/fail2ban/

cp jail.conf jail.local

vi /etc/fail2ban/jail.local

vi로 파일을 오픈할 후 [sshd] 항목을 찾은 후 다음 내용을 추가합니다.

[sshd]

enabled = true

port = ssh

logpath = /var/log/secure

maxretry = 5

bantime = 3600

※ 설명

- enabled = true <- sshd 차단 기능 활성화

- maxretry = 5. <- 5번 오류시 차단

- bantime = 3600 <- 1시간 동안 차단

3. Fail2ban 시작 및 활성화:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban

4. Fail2ban 상태 확인:

sudo fail2ban-client status

sudo fail2ban-client status sshd

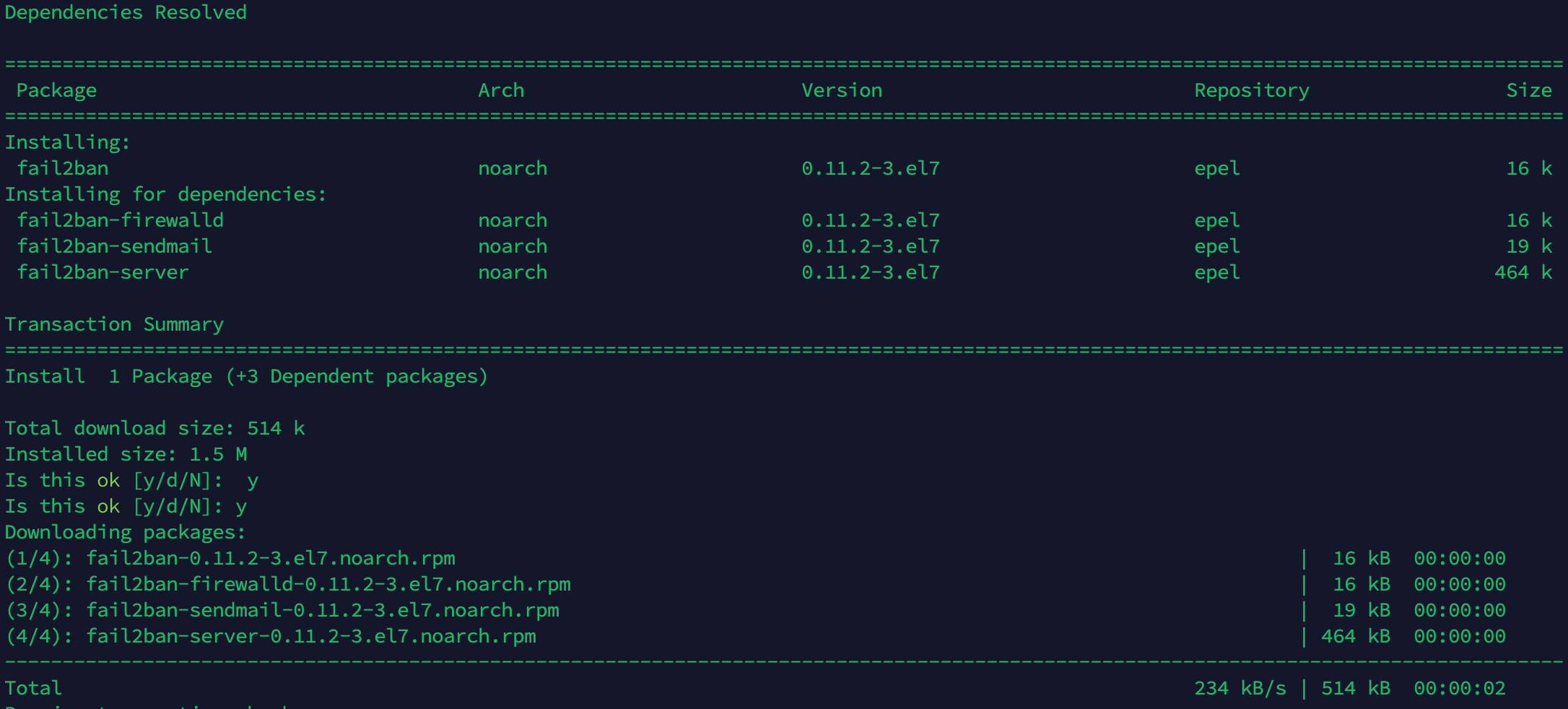

CentOS 7에서 Fail2ban 설치

CentOS 7에서도 비슷한 방법으로 Fail2ban을 설치하고 설정할 수 있습니다:

- Fail2ban 설치:

sudo yum install epel-release

sudo yum install fail2ban

- Fail2ban 설정:

sudo vi /etc/fail2ban/jail.local

다음 내용을 추가합니다:

[sshd]

enabled = true

port = ssh

logpath = /var/log/secure

maxretry = 5

bantime = 3600

- Fail2ban 시작 및 활성화:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban

- Fail2ban 상태 확인:

sudo fail2ban-client status

sudo fail2ban-client status sshd

Fail2ban 상세 설정 및 추가항목 차단 설정(http, apache 해킹 차단)

이전 fail2ban 기본 설정에 이어 이번에는 좀더 상세하게 설정을 하거나, 추가로 다른 서비스의 무차별 접속 시도를 차단하는 방법을 알아보고자 해요. :: 목차 ::1. 특정아이피 차단 제외2. 새로

softone.tistory.com

차단된 fail2ban log 확인

이 글이 도움이 되길 바랍니다. 😊

반응형

'Cloud 개발' 카테고리의 다른 글

| 챗GPT(chatgpt)로 로또 번호 생성기 만들기 및 소스 공개 (Ver. 1.0) (2) | 2025.02.17 |

|---|---|

| Fail2ban 상세 설정 및 추가항목 차단 설정(http, apache 해킹 차단) (0) | 2025.02.14 |

| DBeaver 플러그인 활용한 엑셀 추출 라이브러리 설치 방법 (0) | 2025.02.11 |

| 서버+오라클DB 평생 무료 사용기 (feat. 무료 클라우드 계정) (0) | 2025.02.10 |

| 블로그 운영하면서 쉽게 할 수 있는 부업? AI 와 GPT 를 활용해보세요 (1) | 2025.02.08 |